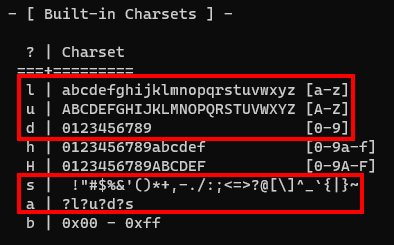

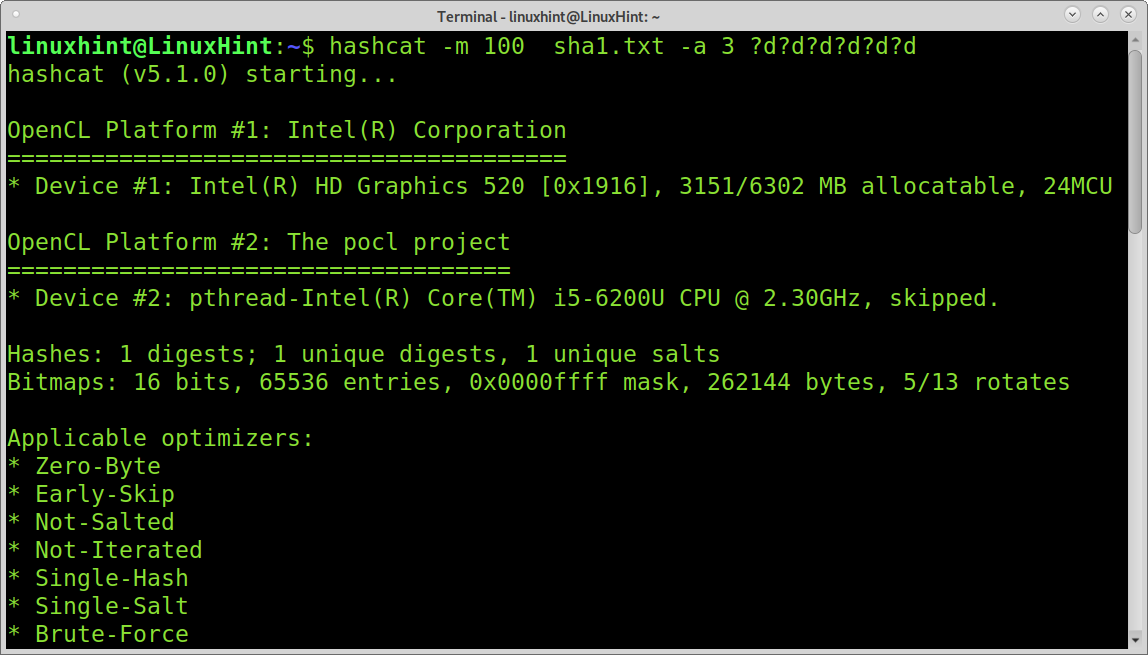

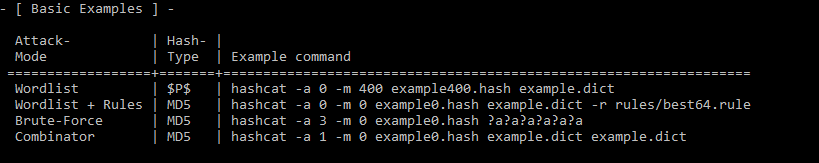

how to use hashcat Hacking WPA/WPA2 Wi-fi with Hashcat Full Tutorial 2019 Brute force or Mask attack - YouTube

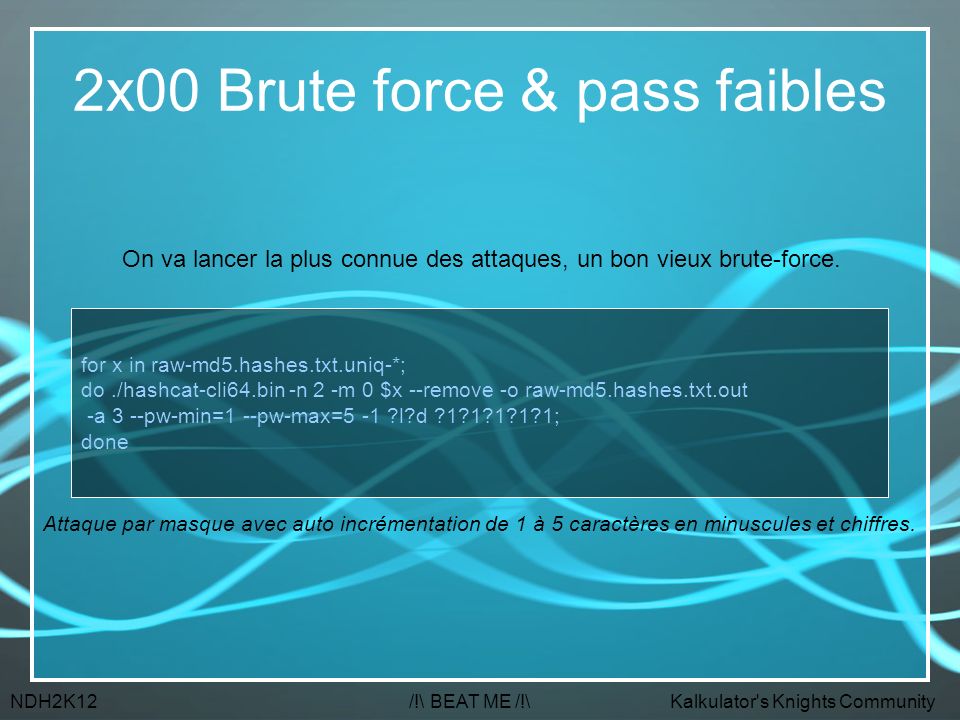

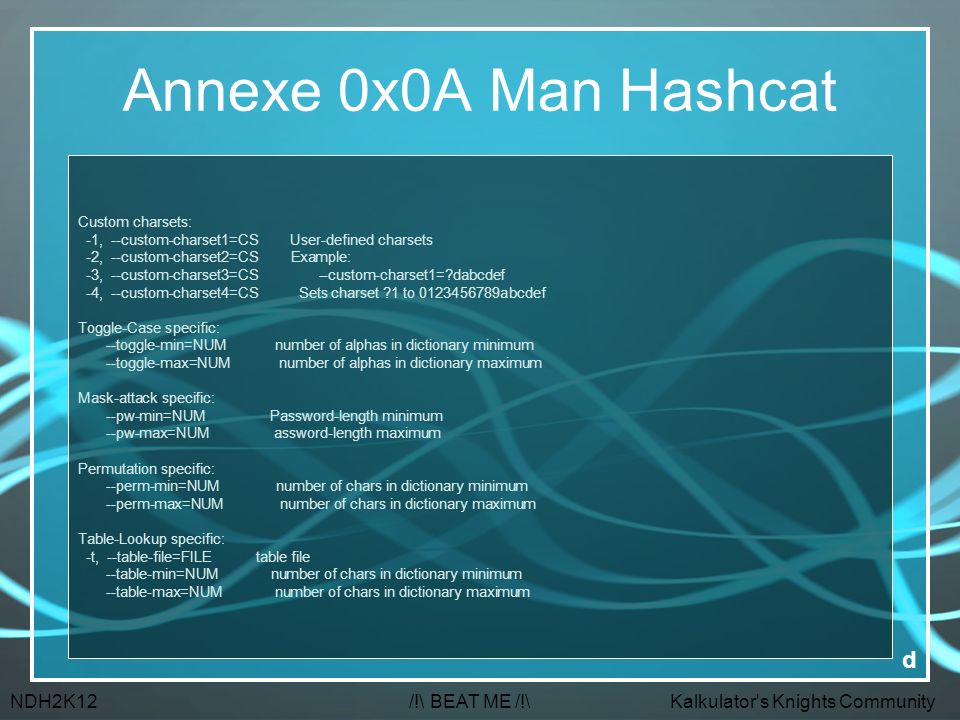

B3AT ME /!\ (wørkshøp NDH2K12) Chapter I : CPU : Golden blade V1.0 NDH2K12 /!\ BEAT ME /!\ Kalkulator's Knights Community - ppt télécharger